Une offre complète

de protection de formation d'accompagnement de sensibilisation

contre les attaques informatiques

dédiée aux ETI – Grands comptes

Une offre à 360° pour une défense totale contre les cybermenaces

Nous protégeons vos données, le cœur de votre entreprise

Notre démarche de protection pour toutes les organisations en 3 étapes

SECURISATION

La sécurisation consiste à limiter l’exposition du SI et les déplacements latéraux en renforçant sa robustesse, tout en poussant l’attaquant à utiliser des méthodes détectables et traçables.

SUPERVISION

La supervision permet de détecter une activité malveillante au travers de l’analyse des journaux système, applicatifs ou réseau et de lever les alertes le plus tôt possible dans la progression d’un attaquant.

REPONSE

La réponse à incident intervient en toute dernière phase et englobe la gestion de crise, les investigations numériques approfondies ainsi que l’ensemble des actions de remédiation mises en œuvre.

Le SOC (Security Operation Center)

est la tour de contrôle qui surveille et détecte les suspicions d’attaques

-

Gestion des reportings et renseignements des tickets de suivi

Gestion des reportings et renseignements des tickets de suivi

-

Suivi des risques

Suivi des risques

-

Investigation Forensic ou gestion des incidents évènements

Investigation Forensic ou gestion des incidents évènements

-

Monitoring Temps réel

Monitoring Temps réel

-

Découverte des évènements et priorisation

Découverte des évènements et priorisation

-

Automatisation des réponses et optimisation des règles

Automatisation des réponses et optimisation des règles

-

Exécution et recommandations d’actions de remédiations

Exécution et recommandations d’actions de remédiations

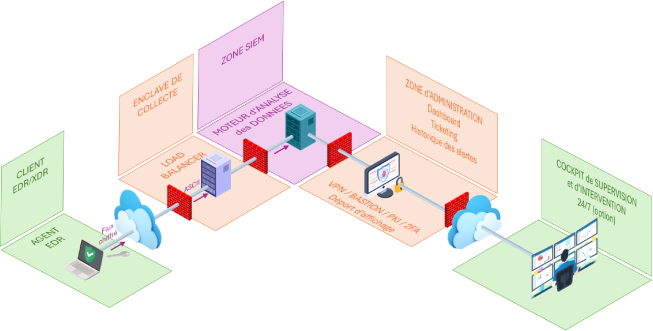

SOC dédié localisé en France qui garantit une souveraineté technique et humaine

Respect du référentiel PDIS (ANSSI)

EDR et SIEM souverains

Collecte de tous les logs stockés dans un cloud français

Réponse à incidents (Kill Proc., BanIP, Isolation PC)

Intégrité des fichiers ou dossiers sensibles

Détection chiffrement en temps réel

Analyse des configurations

Gestion des vulnérabilités

6 mois d’historisation

Notre SIEM

Security Information and Event Management

-

Reporting mensuel Supervision Ticketing

Reporting mensuel Supervision Ticketing

-

Collecte des logs (EDR, Serveurs, Réseaux, FW, …)

Collecte des logs (EDR, Serveurs, Réseaux, FW, …)

-

Centralisation des données dans notre SIEM et agrégation.

Centralisation des données dans notre SIEM et agrégation.

-

Analyse normalisée des données

Analyse normalisée des données

-

Actions correctrices et réponses à incident des experts SOC

Actions correctrices et réponses à incident des experts SOC

-

Investigation des alertes remontées, Identification des brèches.

Investigation des alertes remontées, Identification des brèches.

THEIA-SDN Référencée par le GIP CybeRéponse

En 2021 la Région Centre-Val de Loire a répondu à l’appel de l’Etat pour la mise en place d’un centre de réponses aux incidents cybers locaux, soit la création d’un CSIRT régional. Une convention a donc été signée entre la Région et l’ANSSI (Agence nationale de la sécurité des systèmes d’information) afin d’entériner cette décision et mettre en oeuvre sa création.

YAMI, notre outil d’alerte d’exfiltration de données sur le darkweb, dédié aux entreprises et collectivités

Comptes compromis

InfoStealer

Identifiants compromis

Notre solution vous permet d’alerter en temps réel les menaces cyber en détectant rapidement toute fuite de données et en identifiant les informations compromises pour une réaction immédiate. Grâce à l’analyse des forums de discussion, nous anticipons les cyberattaques potentielles et prévenons les actions d’activistes malveillants contre les personnes et les infrastructures. Enfin, nous accompagnons les services d’enquête pour une gestion efficace des incidents de cybersécurité.